Un malware piuttosto pericoloso si sta diffondendo attraverso siti realizzati con WordPress. Secondo la segnalazione riportata dal blog malwarebytes, si tratterebbe di un virus che sfrutta alcune vulnerabilità del celebre CMS nelle versioni meno aggiornate.

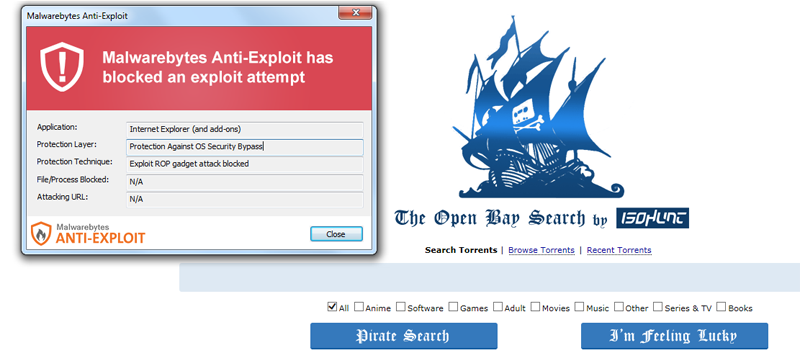

Il nome dell’infezione è Nuclear Exploit Kit, un software malevolo che si distribuisce via iframe. Nei siti sviluppati su hosting WordPress infetti può comparire una pagina web di natura ingannevole, del tutto simile alla home del sito di torrent PirateBay, che non deve essere aperta o cliccata poiché provoca la diffusione del malware.

Cause e modalità di diffusione

Nello specifico, il livello scadente di sicurezza di alcuni siti realizzati con WordPress sembra essere il principale responsabile delle problematiche: l’infezione avviene mediante un iframe malevolo che diffonde il virus, che sfrutta a sua volta una debolezza di Adobe Flash. Per il visitatore, infatti, basta visualizzare la pagina del sito ed il trojan si installa tacitamente sul computer del client, a meno che non venga rilevato da un antivirus aggiornato.

Se riesce ad aggirare i controlli, Nuclear Exploit Kit è in grado di manipolare il registro di sistema di Internet Explorer e di autoinstallarsi in modo subdolo all’interno del sistema operativo della vittima; l’attacco sembrerebbe circoscritto al browser Internet Explorer ed al sistema operativo Windows.

Un ulteriore veicolo di diffusione sembra essere, per quanto riportato dai ricercatori, l’uso di versioni non aggiornate del plugin di WordPress RevSlider: motivo ulteriore per verificare se lo state utilizzando ed in caso affermativo aggiornarlo all’ultima versione.

Come difendersi dal malware?

Il blog sulla sicurezza sostiene che la responsabilità dello scarso livello di sicurezza di molti blog in WordPress sia legato alle cattive abitudini da parte dei webmaster che non sempre aggiornano i loro siti, lasciandoli scoperti anche per diversi mesi o anni.

Questa è una cosa che bisogna sempre evitare, in quanto la manutenzione dei siti ospitati su qualsiasi hosting deve essere effettuata periodicamente. In secondo luogo, alcuni webmaster tendono a modificare il core di WordPress, a programmare alla buona il codice dei theme o ad utilizzare theme e/o plugin corrotti.

Un controllo periodico sul sito, oltre al seguire le più importanti regole in ambito di sicurezza sul web, possono aiutare a tenere lontano da problemi di questo tipo il nostro WordPress e non solo in tale circostanza.

Per verificare che il proprio sito sia “pulito”, è possibile effettuare un controllo sul sito di Sucuri (all’indirizzo sitecheck.sucuri.net), che già l’anno scorso aveva messo in evidenza un problema analogo (Soak Soak), un malware in grado di infettare WordPress mediante l’header di temi grafici malevoli.

Inserendo nella casella di testo il nostro sito web, ci verrà fornito un report per sapere se esiste l’infezione o meno.

I suggerimenti per la sicurezza da adottare si riassumono quindi in tre punti:

- aggiornare WordPress sul proprio sito all’ultima versione;

- aggiornare tutti i theme ed i plugin alle versioni più recente, eventualmente eliminando ciò che non si può aggiornare o sia molto datato;

- aggiornare sul proprio browser Adobe Flash e Silverlight alle ultime versioni.

Poiché non è dato conoscere su quanti siti WordPress si sia diffuso il Nuclear Exploit Kit, il livello di guardia dei webmaster dovrebbe essere mantenuto piuttosto alto.

5 suggerimenti utili per migliorare la sicurezza

Con l’ausilio dell’infografica realizzata da WooRockets, analizziamo 5 suggerimenti utili che possano aiutarci a migliorare la sicurezza del nostro sito o blog WordPress.

- Usare un hosting sicuro (più che altro un hosting dedicato);

- Verificare i file caricati dagli utenti;

- Utilizzare password sicure;

- Effettuare backup regolarmente;

- Aggiornare core e plugin.

Attenzione, perché in casi estremi poi ci si ritrova con il sito disattivato e sicuramente non è possibile prendersela con il proprio fornitore. La sicurezza? La prima cosa!

A proposito, hai fatto il backup? 🙂

Lascia un commento